حملات کانال جانبی؛ دردسری جدید برای امنیت کیف پولهای سخت افزاری

هکرها از طریق حملات کانال جانبی به کلیدهای رمزنگاری دست پیدا میکنند. بیل بوکانان در این مقاله از علاقه روزافزون هکرها به روشهایی نظیر نوسان ولتاژ الکتریکی، مصرف انرژی، تغییرات صوتی و دمایی، و تابش الکترومغناطیس برای نشت اطلاعات رمزنگاری نوشته است.

دانشمندان به دلیل اهمیت این موضوع، آزمایشها و تحقیقهای گستردهای را در زمینهی استخراج کلید رمزنگاری از طریق روشهای نفوذ انجام دادهاند. در ادامه با برخی از این مطالعات آشنا خواهیم شد و درخواهید یافت که بالا بردن سطح امنیت هیچ انتهایی ندارد و امنترین دستگاههایی که میشناسیم نیز قابل هک شدن و نفوذ هستند. به عبارتی دیگر در دنیای رمزنگاری هیچ امنیت مطلقی تضمین شده نیست.

بیل بوکانان، دانشمند علوم رایانه

مقدمه

روشهای نفوذ به کلیدهای رمزنگاری اغلب شامل حملات جستجوی فراگیر (brute-force) و یا سوءاستفاده از نقصهای اجرایی بوده است. باوجوداین، هکرها روزبهروز علاقه بیشتری به حملات کانال جانبی فیزیکی پیدا میکنند که در آن برای نمونه از طریق تابش الکترومغناطیسی، مصرف انرژی، نوسانات ولتاژ الکتریکی، و حتی تغییرات صوتی و دمایی، نشت غیرعمدی اطلاعات رمزنگاری اتفاق میافتد. در حال حاضر تنها تعداد کمی از شرکتها از دستگاههای خود در برابر حملات کانال جانبی محافظت میکنند، زیرا انجام این کار هزینه بالایی دارد و نیازمند آزمایشهای گسترده با تجهیزات پیچیده است.

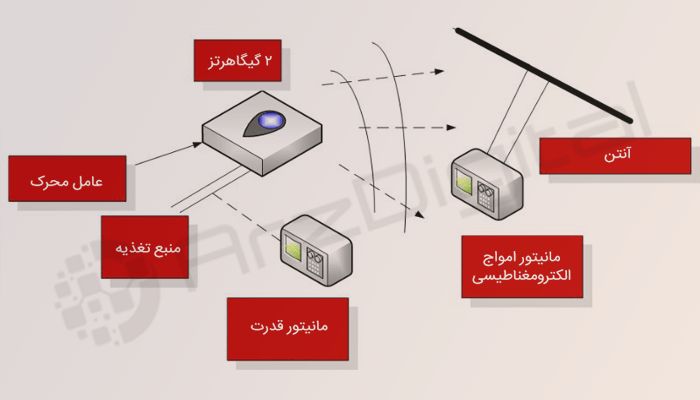

دستگاهها نیز در حال سریعتر شدن هستند و مادامیکه این اتفاق میافتد، ممکن است میزان قابلتوجهی از امواج الکترومغناطیسی (EM) و رادیویی را منتشر کنند. برای نمونه، یک پردازنده دو گیگاهرتزی با فرکانسی مشابه سیگنال اینترنت بیسیم ما ، یعنی ۲٫۴ گیگاهرتز، کار میکند. معمولاً از انتشار امواج رادیویی در این تراشهها جلوگیری نمیشود و محصول جانبی عملکرد سریع دستگاه هستند. درست مانند این فرکانسهای بالا، اکثر اوقات جلوگیری از انتشار امواج الکترومغناطیسی، ورود آنها به سیمهای مجاور و سپس مدارهای دیگر، دشوار است.

حملات کانال جانبی (side-channel)

رمزگشایی الگوریتم RSA، با استفاده از روشهای آکوستیک، تغییرات ولتاژ و الکترومغناطیس آزمایش شده است. محققان بهتازگی گام مهمی برداشتهاند که در مقالهای تحت عنوان «استخراج کلید ECDH از طریق حملات الکترومغناطیسی باند پایین در رایانههای شخصی» به آن پرداخته شده است.

در این مقاله، نقاط ضعف منحنی بیضوی دیفی-هلمن (ECDH)، یکی از رایجترین روشهای تبادل کلید، بررسی شده است. این روش معمولاً هنگام اتصال به سایتهایی نظیر مایکروسافت لایو، گوگل و فیسبوک استفاده میشود.

در جریان این تحقیق، الگوریتم رمزنگاری کلید عمومی ECDH، مورد حمله قرار گرفته و تغییرات الکترومغناطیسی اندازهگیری میشود. برای کشف این کلید، از متون رمزنگاریشدهی خاص (ciphertext) و یک تکنیک برای تحلیل سیگنال زمان-فرکانس استفاده میشود. با این روش، کلید رمزگشایی ظرف چند ثانیه از یک آنتن در اتاقی دیگر پخش میشود.

منحنی بیضوی دیفی-هلمن (ECDH) هماکنون یک روش رایج و اصولاً یکی از رایجترین راههای تبادل کلید است که از روشهای رمزنگاری منحنی بیضوی استفاده میکند.

تحلیل قدرت

نتیجه تعدیل منبع تغذیه تراشهها برای کشف کلیدهای رمزنگاری، زمانی که امنیت و حفاظت کاهش یافته باشد، به خوبی مستند است.

در خصوص حملات راهاندازی سرد (cold boot) برای استخراج کلید رمزنگاری نیز تحقیقاتی صورت گرفته است، در این روش تراشههای حافظه یخ زده و وضعیت بیت خود را حفظ میکنند.

تحلیل قدرت دیفرانسیل در سیمکارتها

تا امروز تصور میکردیم که سیمکارتها در برابر بسیاری از حملات ایمن هستند. اما پروفسور یو-یو (Yu-Yu) از دانشگاه جیائو تونگ در شانگهای هماکنون نشان داده است که سیمکارتهای نسل ۳ یا ۴ که از استاندارد رمزنگاری پیشرفته ۱۲۸ بیت استفاده میکنند، میتوانند هک شوند – بنابراین کابوس شبیهسازی سیمکارتها میتواند به حقیقت بپیوندد.

پروفسور یو-یو

دسترسی به کلیدهای رمزنگاری سیمکارتها، در مرکز توجه حوزه اجرای قانون قرار دارد و اوایل امسال، زمانی که مأموران مجری قانون به سرقت میلیاردها کلید رمزنگاری از سیستمهای شرکت تولید کننده سیم کارت جِمالتو (GEMALTO) در هلند مظنون شدند، این مسأله برجستهتر نیز شد. این کلیدها میتوانستند امکان دسترسی به دادهها و پیامهای صوتی در تلفنهای همراه را فراهم آورند.

پروفسور یو-یو (Yu-Yu) بهتازگی در اجلاس کلاهسیاه ۲۰۱۵ در ایالاتمتحده آمریکا، درباره این توضیح داده است که چگونه یک روش تحلیل قدرت دیفرانسیل، کلیدهای رمزنگاری در سیم کارت ها را بازیابی کرده و شبیهسازی را ممکن میکند.

بازیابی این کلید بهطورکلی بین ۱۰ الی ۴۰ دقیقه زمان میبرد. روش پروفسور یو-یو برای هشت مورد از محبوبترین تولیدکنندگان سیمکارت موفقیتآمیز بوده است.

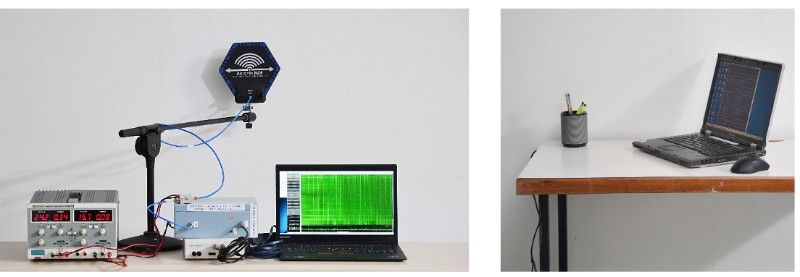

او اساساً برای ضبط تغییرات قدرت از یک نوسان سنج استفاده میکند، و برای تجزیهوتحلیل رمزنگاری از تحلیلگر پروتکل MP300-SC2 و یک رایانه کمک میگیرد (شکل ۱). در این آزمایش، تحلیل قدرت دیفرانسیل (DPA) به کار رفته است. با استفاده از تحلیل قدرت ساده (SPA)، ما بر قدرت مصرفی پردازنده نظارت داریم و این میتواند ما را در مورد محتوای رجیسترها و گذرگاههای داده (data bus) در آن، راهنمایی کند.

شکل ۱: آزمایش تجربی یو یو

با استفاده از تحلیل قدرت دیفرانسیل، تراشهها تا حدی برای رمزنگاری آزمایش میشوند. سپس سطح قدرت در آنها مطالعه میشود و برای مشخص شدن همبستگی الگوهای بیت، مورد بررسی قرار میگیرند (شکل ۲). پسازآن، تفاوتهای موجود در فرایند رمزنگاری، برای شکستن کلید بهکار گرفته میشود. برای مثال، ما بخشی از دادههای تست را برمیداریم، مجموعهای از کلید را به دستگاه اضافه میکنیم و بعد به سطوح قدرت در آن توجه میکنیم. هر یک از سطوح مصرف انرژی بسته به فعالیت در داخل تراشه تغییر خواهد کرد.

شکل ۲: تحلیل قدرت روش استاندارد رمزنگاری پیشرفته (AES)

نتیجهگیری

دستگاههای کم قدرتتر احتمالاً جزو دستگاههایی هستند که سطح امنیت در آنها پایینتر است. بنابراین برای حفاظت از زیرساختهای حیاتی که از اهمیت بالایی برخوردار است، شرکتها ملزم به تأیید ایمنی دستگاههایشان در مقابل حملات کانال جانبی هستند.

روشهای رمزنگاری موجود برای جلوگیری از هدر رفتن جریان الکتریکی و همچنین تابش الکترومغناطیسی طراحی نشدهاند. شاید پردازندهها نیاز به بازنگری داشته باشند، زیرا ظاهراً آنها مسئولیت راهنمایی ناظران سیستم را بر عهده دارند.

بنابراین لازم است که یک طراح به مسائل زیر فکر کند:

- آیا کلیدهای رمزنگاری در گذرگاه سیستم (system bus) پدیدار میشوند؟

- آیا پردازش الگوریتم رمزنگاری، باعث تغییرات الکتریکی قابل مشاهده میشود؟

- چگونه این پردازش بر روی تابش الکترومغناطیسی در اطراف سیستم تأثیر میگذارد؟

من روزی را میبینم که طراحان در اطراف تراشههای تجهیزات الکتریکی، یک محافظ فلزی و تعداد زیادی خازن فیلترینگ قرار دادهاند. با افزایش سرعت تراشهها، تغییرات تابش از طرف وسایل الکتریکی و همچنین اشعه الکترومغناطیسی نیز افزایش مییابد، بنابراین این مشکل بهاحتمالزیاد بدتر میشود.

به غیر از قرار دادن محافظ در اطراف تراشهها، کار زیادی نمیتوان برای جلوگیری از این تشعشعات انجام داد. بنابراین طراحان باید به فکر روشهای هوشمند برای غلبه بر عملیات پردازش باشند. اگر ما درزمینه ریزموج کار کنیم، امواج رادیویی زیادی را در محیط منتشر میکنیم، و این امواج معمولاً کلید ورود به قلمرو ما را رو میکنند.

یادداشت پایانی

چرا این موضوع تا این حد برای ما جذاب است؟ خب تیم تحقیقاتی ما، ازجمله دکتر او ون لو (Owen Lo)، در مورد حملات کانالهای جانبی در دستگاهها تحقیق کردهاند و میتوانند تنها با گوش دادن به منبع تغذیه، کلیدهای رمز AES-128 را تنها در کمتر از ۳۰ دقیقه کشف کنند.

لطفا در صورت مشاهده دیدگاههای حاوی توهین و فحاشی یا خلاف عرف جامعه با گزارش سریع آنها، به ما در حفظ سلامت بستر ارتباطی کاربران کمک کنید.